零售定向活动——域名欺诈、品牌假冒和庞氏骗局,天哪!

威胁行为者规避域名欺诈、品牌假冒和庞氏骗局

零售业在全球范围内的重要性怎么强调都不为过;它是无数种经济活动的驱动力。航运和运输、制造业、技术、商业房地产、金融以及许多其他行业都从其产生的商品和服务流中受益。据估计,全球每年超过30万亿美元,仅前50家零售商在2023年就创造了超过1.13万亿美元的收入。

从最重要的全球公司到街角商店和数百万在线商店,该行业的范围和多样性确实巨大。

考虑到商品和服务的数量及其货币价值,零售业对欺诈、盗窃和其他类型犯罪的主体并不陌生。威胁行为者一直并将继续积极参与从该行业非法创造的价值中获益的努力。除了金钱损失,这还会对组织的品牌产生影响,与消费者的关系同样重要。随着该行业寻求采用新的在线模式来接触全球消费者,威胁格局已经扩大。

本博客重点介绍了参与者寻求利用这一不断增长的格局的几种方式,并有助于理解如何列举和“集群”此类活动,以帮助组织保护自己。因此,香格里拉娱乐将深入研究影响零售业的三个不同“集群”。

第一组——电子商务域名欺诈

随着零售业寻求应对全球疫情带来的挑战,并更全面地过渡到电子商务解决方案,威胁行为体也调整了策略。虽然许多零售商成功地实现了这一转变,但对其他零售商的影响导致实体店面的关闭增加,进而导致“直销店”和“店铺关闭”类型的欺诈威胁行为增加。为了以大幅折扣的承诺吸引受害者,一个威胁行为体组织建立了数百个网站,试图冒充数十家全球零售商和消费品牌。让香格里拉娱乐更详细地看看这个小组做了什么。

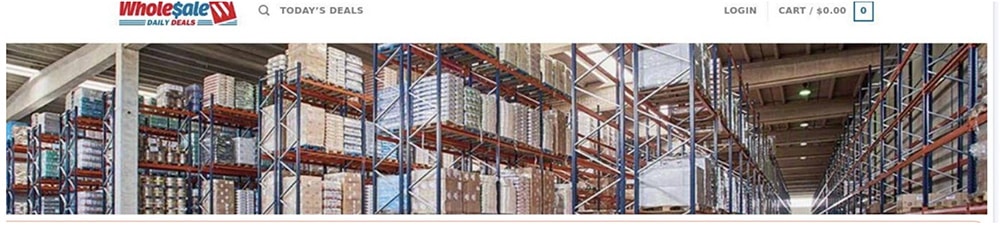

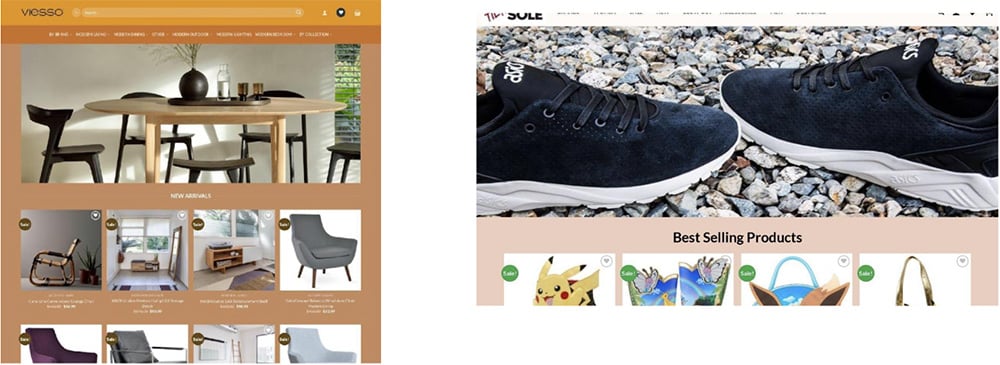

如图1所示,香格里拉娱乐中的屏幕截图 Iris调查 这家商店在短时间内假冒了多个品牌,受害者之间往往在几天或几周内更换。这只是该活动中使用的几个域名之一。

为了便于模拟如此多的品牌,参与者依赖于模板,这些模板为防御者提供了一种枚举潜在违规域名的额外方法。该参与者一致使用某些域名注册商、通用名称服务器和Cloudflare等服务来管理和混淆他们的活动。这种指纹组合允许识别数百个其他域。

使用模板和将域名相互重定向也为识别其活动中的失误提供了机会。出现在与其他品牌相关的众多模板中的一个这样的域名是nordstrom rack dream[.]com,它位于与discountedca[.].com相关的模板上。通过检查重定向,香格里拉娱乐发现了其他IP地址,包括3.33.208[.]165和15.197.242[.]87。查看被动DNS结果发现,近5000个额外域名影响了数十个其他品牌。

参与者经常会重新利用一个域名,并在几天内滥用许多不同的品牌。香格里拉娱乐覆盖的领域 香格里拉娱乐关于usgirlshop[.]com的博客 这只是一个例子,说明如何使用Whois记录的所有部分并在Iris中搜索历史截图,为调查开辟了重要的新途径。域名注册详细信息包括一个非常独特的地址,可以从该地址开始。这个地址与其他五个域名相关联,其中一个域名冒充史蒂夫·马登的鞋子,另一个域名试图代表流行的服装零售商American Threads。以“usgirl”为例,就在瞄准美国女孩的8天前,它模仿了一家家具零售商,如图2所示,而另一个以家具零售商为特色的域名则模仿了另一家鞋类零售商。

在数千个域名中,使用的网站模板是一致的。了解模板的潜在来源对于对聚集在一起的域进行指纹识别非常重要。值得庆幸的是,与多个域相关的TLS/SSL证书数据提供了一个关键的情报。考虑到这个参与者组的规模,他们倾向于重用TLS/SSL证书。在拥有40或50个域名的单个证书上运行并不罕见。一个证书脱颖而出,拥有2300多个与之关联的域名。从证书数据来看,有一个与之相关的域名与品牌冒充相关的域名不同。审查该域揭示了许多攻击中使用的模板的来源。这些参与者滥用了一个合法的电子商务平台,该平台旨在为合法品牌和公司推出自己的在线商店。威胁行为者使用来自多个潜在模板的自动化流程,为其恶意域名注册生成了数千个登录页面。滥用该平台也提供了对脸书和其他向潜在受害者推广欺诈域名的广告的关键洞察。参与者利用用于合法目的的营销工具,通过平台提供的集成进一步推动这些网站的流量。

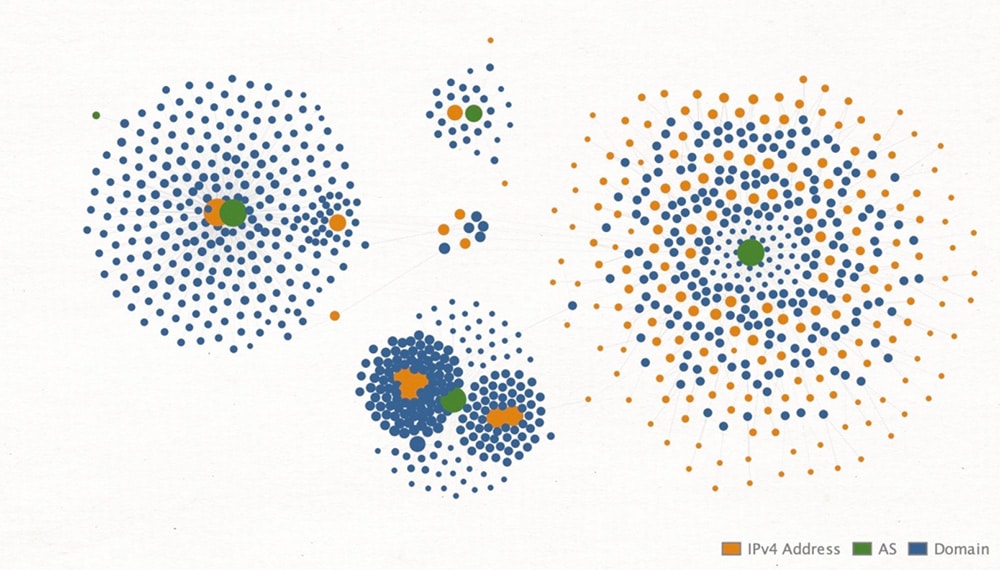

使用注册商偏好、Cloudflare服务和模板映像的指纹,以及他们对.shop、.store和.com等顶级域名的偏好,香格里拉娱乐终于可以看到他们活动的全部范围,见图3。如前所述,仅在过去三年中,域名的损失就高达数千,影响了数百个品牌,包括全球最大的零售商、劳力士和卡地亚等奢侈品牌、电信提供商、服装店,当然还有美国女孩。

第二组——金融欺诈中的品牌假冒

互联网使许多人能够远程工作赚钱。不幸的是,不良行为者也利用“副业”的概念,通过吸引寻求额外收入的个人的计划来丰富自己。为完成任务或招募他人而承诺的报酬是参与者如何通过掠夺经济光谱两侧来利用其活动的两个例子。他们利用与知名零售商相关的品牌声誉和商誉进行财务欺诈。

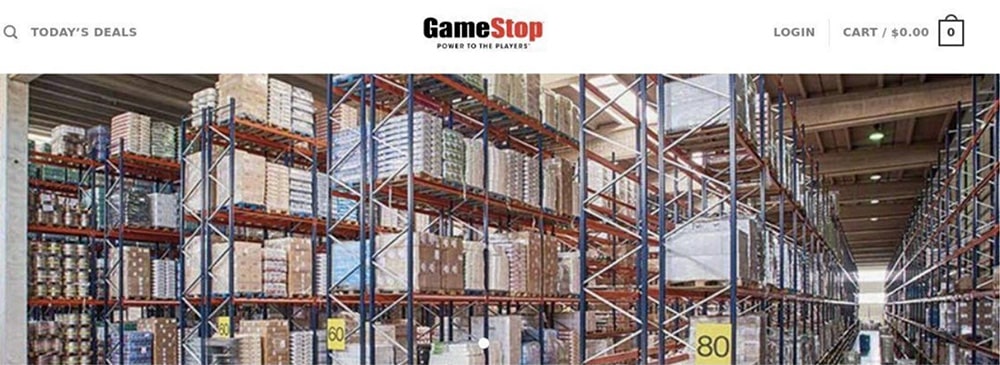

这个活动集群始于亚马逊-9000[.]com,香格里拉娱乐在2024年2月通过一个 虹膜检测 使用“亚马逊”一词作为新域名注册的触发器发出警报。该域名受到隐私保护,并使用Cloudflare来混淆其解析的IP。香格里拉娱乐没有被吓倒,而是转向了与该网站相关的Google Analytics代码。该代码揭示了200多个其他域。经审查,绝大多数与亚马逊有关,包括Amazon-300[.]com、Amazon-200[.].com和许多其他遵循类似注册惯例的网站。查看域名和与之相关的屏幕截图,可以发现一组常见的登录页面,其中一些如图4所示。

图4中的文案文字为:“欢迎来到亚马逊平台!只要你有手机或电脑,你就可以随时随地加入香格里拉娱乐的工作,操作简单。每天通过亚马逊平台智能系统匹配任务订单,帮助商家增加销售额和口碑,完成任务订单获得相应的本金+佣金,轻松获得高额报酬。”

香格里拉娱乐使用 URLScan 仔细查看amazon-9000[.]com。HTTP请求显示了一个引起香格里拉娱乐注意的文件,“Calculate revenue.png”。该文件指向107.148.90[.]74,该文件又托管了其他亚马逊恶搞域名,包括亚马逊labour[.].com。调查范围很快扩大到包括“awsa”作为亚马逊相关主题,并继续包括许多其他品牌,包括Allegro、Target、Lazada、Ebay、NewEgg、Aliexpress、TikTok和沃尔玛。所有这些品牌域名的命名惯例都严格遵循了亚马逊首次观察到的命名惯例(即使用数字)和模板截图。

图5中突出显示的一个具体例子是Lazada域名,它与亚马逊和Target域名都有相似之处。除了共享命名约定islazada-111[.]com之外,香格里拉娱乐还发现了与之关联的TLS/SSL证书(哈希值为8965ad719ebeffc18718656d965f389d43627f6e),其中包括18个其他Lazada主题域名。通过共享证书的这种枢轴是香格里拉娱乐更广泛地发现的一个特征,一种链接影响单个品牌的域名的证书。

每张截图的右下角都有一个Telegram徽标,标记为“服务”。它链接到Telegram频道,这些频道被命名为与他们所模仿的品牌相关联。向Telegram的转变使参与者能够进一步与潜在受害者沟通,并就原籍国和其他问题对他们进行采访。它也被用来解释“平台”是什么,以及它们如何支持他们所冒充的品牌的目标和业务部门。图6显示了与一个这样的频道交互的屏幕截图。

一旦受害者注册,他们就会被告知必须向该组织“投资”USDT(“Tether”)加密货币,以便接收任务和相关的“佣金”。从20美元的USDT开始,扩展到1000美元USDT,佣金率飙升,承诺回报高达20000美元USDT。超越“生猪屠宰“这一提议的一个方面是巨大的收益,另一个方面则非常强调他们计划的第二个方面,即鼓励用户招募其他人。参与者为受害者提供了一个看似多层次的营销机会,但更准确地说,这是一个庞氏骗局。

为了更好地了解与此操作相关的基础设施,香格里拉娱乐查看了通过HTTP请求发现的其他品牌域的被动DNS记录。虽然许多人从一开始就决定使用Cloudflare IP,但也有一些人没有。一个IP 165.154.162[.]145几乎专门托管与Target相关的域,其中每个域都说明了SSL证书在相关域的较小子集之间的重用。图7显示了 马耳他 活动中使用的一些基础设施的可视化。

网站标题数据的另一个支点显示了大量其他相关领域:

balancegc[.]xyz,httpwwww[.]org,primevideo[.]cyou,secureredeem[.]com,target-6[.]com,targetgrow[.]com,targetpublicizing[.]com,targetmarket[.]cc,targetpublicizing[.]com,teragat[.]com,tgmall118[.]com,tragat[.]net,tragtmall[.]vip,workingtarget[.]cc,wwwhttps[.]cyou,wwws[.]live,wwwhttps[.]cyou,krogerr[.]vip,tarrget[.]shop,tgmall128[.]com,tarrgetmarket[.]shop,tarrgetmraket[.]shop,targetmall[.]cc,targetmarkets888[.]shop,targetmarkets888[.]top,targetmraket[.]cc,targetsol[.]online,tgmall126[.]com,traget[.]shop,emagshop[.]top,targetmarkest[.]shop,targetniokv[.]org,tarrgetmarket[.]cc,targetmraket[.]vip,tarrgetmraket[.]cc,tgmall119[.]com,yjjef[.]com,traget[.]cc,target-001[.]com,targetmarkets[.]top,yfjer[.]com,yuyyj[.]com,tragetmarkte[.]cc,waytotarget[.]com,starbucksgiftscardbalance[.]com,waytotarget[.]vip,limango[.]top,target58[.]com,target58[.]vip,target-8[.]com,targetpiggybank[.]ru,target-002[.]com,target-40[.]com,target-80[.]com,targetbbs[.]com,target-7[.]com,target-15[.]com,target2earn[.]com,tmarketshop[.]vip,targetsmarket[.]club,targetmarket[.]club,targetimprove[.]com,targetmarket[.]vip,targetmarkets[.]shop,targetmarkets[.]vip,omarovdidar[.]kz,tmarketshop[.]cc,digitalsecure[.]shop,logiria[.]com,target-50000[.]com,targetshop[.]online,target-30[.]com,target-60[.]com,target-70[.]com,target-20[.]com,target-1007[.]com,target-55555[.]com,targetmarkets[.]cc,target-19[.]com,target-108[.]com,target-90[.]com,target33[.]com,burazlegabracika[.]com,target-567[.]com,target4digital[.]com[.]br,target-883[.]com,targetksa[.]com,gelaundry[.]shop,zvamp[.]com,targetservices[.]co,targettours[.]in虽然该IP的所有者被列为UCloud USA,地址为加利福尼亚州洛杉矶,但所有滥用和联系信息都列出了UCloud在香港的地址,以及他们的联系电子邮件的.cn域。

为了了解更多信息,香格里拉娱乐再次返回HTTP请求,发现这个有趣的请求与域相关联:[”http://103.106.202.53:10086/income_app/income_update.php”, “http://bigw123.com/income_app/income_update.php”]. 它产生了一个额外的IP 103.106.202[.]53和域名bigw123[.]com。该域名在2020年8月曾短暂解析到该IP地址,因此香格里拉娱乐决定将该IP输入VirusTotal,以查看可能与之相关的其他文件。在13个引用文件中,有一个被标记为恶意的文件明显多于其他文件。最近一次提交是在3月中旬,它通过网站上的请求绑定到同一个域名,并包括对另一个域名的调用:freecitph[.]com

虽然在撰写本文时该域名处于非活动状态,但一些快速的OSINT评论和谷歌查询揭示了为什么会出现这种情况。有许多文章、YouTube视频和来自世界各地受影响人群的一长串帖子,其中提到了“freecit”及其与加密货币和许多其他相关骗局的联系,包括在本次调查过程中发现的庞氏骗局。虽然数据和基础设施可以明确地联系在一起,揭露威胁行为者及其受害品牌的恶意计划,但同样的基础设施使无数人能够挺身而出,勇敢地分享他们的经历和损失,以帮助其他人避免面临同样的命运。他们也加大了力度,确保更多的坏人有更多的糟糕日子。

第三组——可悲的是,成功有一千个表亲

在犯罪论坛中,参与者不仅交易被盗数据、信用卡和其他物品,还交易知识,并出售无数关于其他人如何做同样事情的教程。演员们厚颜无耻地使用许多社交媒体和消息平台推销这些计划。当欺诈活动成功时,它很快就会被复制。这是香格里拉娱乐针对零售业的第三组恶意活动,是上述第二组的模仿。

在这项调查中,基于“target”一词的Iris Detect警报产生了一个在2023年底注册的域名targetpk8[.]top。与香格里拉娱乐看到的其他公司一样,它受到隐私保护,并使用Cloudflare。图8中该域的屏幕截图显示,它旨在欺诈性地将Target Corp.表示为零售商。

虽然域名、Whois和IP地址构成了挑战,但在进行调查时,香格里拉娱乐再次考虑其他可用的枢轴。在这种情况下,TLS/SSL证书显示了与同一证书关联的许多其他域。虽然targetpk7[.]top和原始域共享相同的哈希值,但列出的替代名称扩大了香格里拉娱乐的搜索范围,包括targetaa1[.]com、targetdd1[.]com、tgtacting[.].com和tgtacticing[.]vip。对这些域的回顾显示了每个域的相同面板。该系列的命名约定似乎表明,可能会有更多类似的注册。在Iris中快速高级搜索会返回更多与香格里拉娱乐之前看到的非常相似的域名:

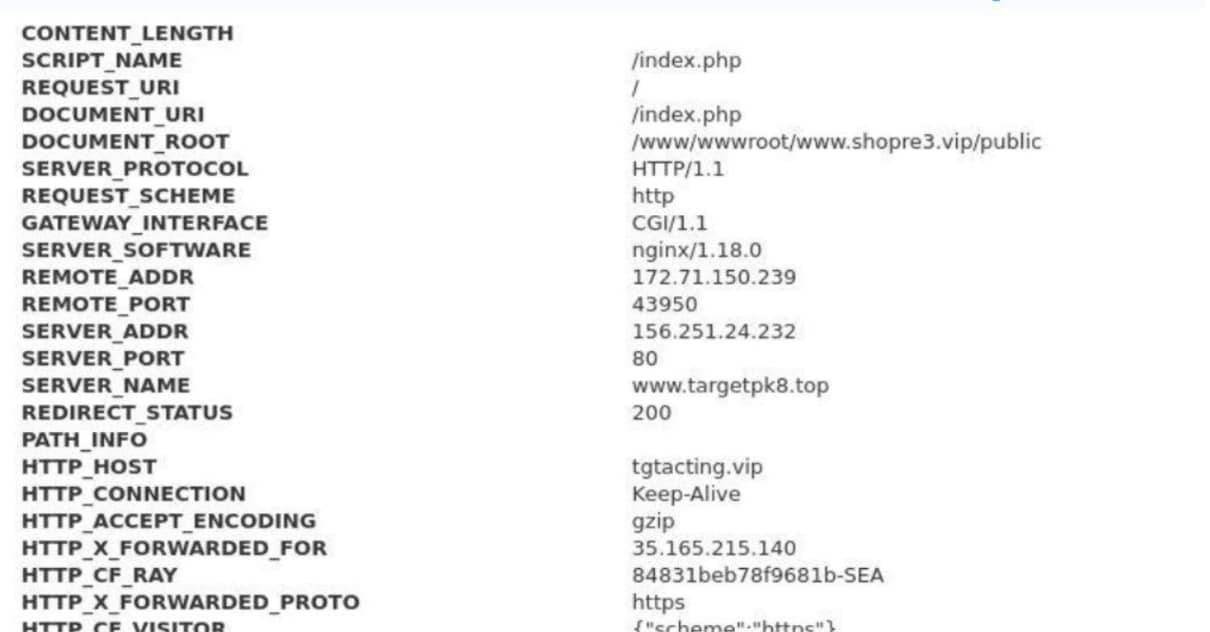

target7a[.]赢,target7b[.]输,target8[.]胜,target9[.]得胜,targetkk88[.]com,targetpp22[.].com,targetpk7[.]top,targetpk8[.]top.com,targetaa1[.]com,targetdd1[.]com.vip域名也是截图可以提供的额外情报的一个例子。资产通常托管在与列出的A记录不同的IP地址上,在这种情况下,屏幕截图以配置细节的形式提供了大量新信息,如图9所示。

图像中收集的信息揭示了与targetpk8[.]top的连接,并继续提供有关其他IP和另一个域名shopre3[.]vip的其他信息,该域名在注册五个月后才提交给谷歌安全浏览。在欢迎游客之前,shopre3举办了一个熟悉的小组讨论会,这次是阿里巴巴旗下的一家大型亚洲电子商务公司Daraz。

香格里拉娱乐决定运行一个类似的过程,看看是否有域名可能需要对这个品牌进行进一步调查,因为网络犯罪分子往往会在域名注册中重复行为。。果然,出现了显示类似命名约定、TLS/SSL证书重用和网站标题的域名,并提供了更多关于参与者组的调查途径和初步立足点。其他域包括:

2daraz[.]com,daraz[.]vip,1daraz[.]com,souq618[.].com,arazpk[.]vip,khoborno[.]online,samalsb06[.]cc,1daraz[.].com,mercadolibre07[.]om,1mercibradole[.]互联网网站,daraz8[.]top,ayaatus[.]商店,darazaz[.]top,daraz8[.].com随着这一过程的重复,新的品牌和受影响的公司被发现,包括沃尔玛、Shopify、亚马逊等。为了简洁起见,香格里拉娱乐加入了 作为博客附录的其他域名列表.

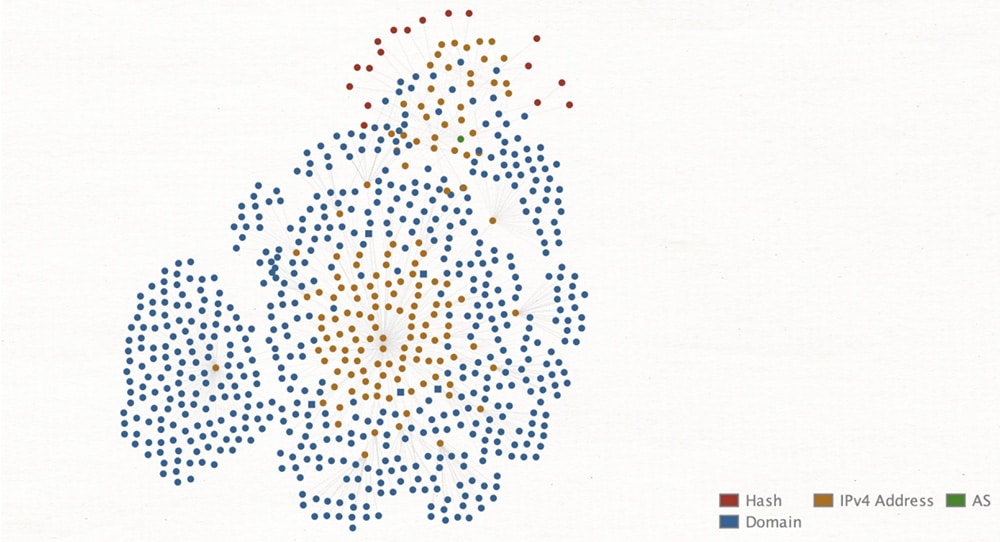

这个集群的可视化比之前的活动更紧密。如图11所示,域都聚集在一组IP地址和TLS/SSL哈希值周围,而不管它们欺骗的是哪个品牌。

虽然与前一组试图欺诈性地利用大型零售商的品牌价值和商誉的行为在性质上相似,但欺诈受害者的过程更接近于传统的庞氏骗局。没有人试图用虚假的佣金承诺来吸引人们。相反,他们专注于加密货币市场的投机,并在一开始就招揽受害者进行适度的“投资”,从而加剧了人们对错过下一个巨大的“一夜之间”加密货币意外之财的恐惧。

与许多庞氏骗局一样,向受害者提供初始回报,以从受害者那里获得更大的投资,并诱使他们招募其他人,然后再从他们身上拔出地毯。由于这种骗局最初是在社交媒体和广告上推广的,因此许多个人和其他专注于客户欺诈的在线渠道在一定程度上提高了人们的认识。与类似类型的计划一样,对威胁行为者基础设施的持续尽职调查和监测有助于减轻其行为的损害,而为破坏行为寻求法律补救的努力则通过司法系统进行。

结论

正如这些集群所表明的那样,零售业不仅面临着企业普遍面临的更广泛的威胁,如勒索软件、网络钓鱼和商业电子邮件泄露(BEC),还面临着试图利用品牌忠诚度和这些品牌与客户关系的独特威胁。不良行为者可能会利用品牌商誉以大幅折扣出售假冒商品,通过窃取银行或其他个人信息欺骗受害者,甚至利用品牌说服受害者参与以加密货币为主题的庞氏骗局。

鉴于这些参与者群体所使用的基础设施和领域的广度,以及他们所表现出的累犯率,零售品牌必须定期监视他们的活动。这些演员团体的活动可以追溯到2020年9月,因此很明显,他们不太可能放弃针对零售业的运动,但会转向受害者,继续对品牌及其消费者造成伤害。

因此,保护更广泛的零售业免受这些多样化的挑战不仅需要监控参与者的活动和基础设施,还需要与其他组织共享情报的能力,以帮助增强和建立该行业的集体防御。与其他行业一样,行业ISAC发挥着宝贵的作用。 零售和酒店ISAC (RH-ISAC)和类似组织 国家网络取证和培训联盟 (NCFTA)是零售业的巨大资源,促进了集体努力,使组织能够从共享情报和防御中受益并做出贡献。正如这些例子所示,威胁行为者很少只关注一个组织,有助于保护一个品牌的情报和数据可以用来造福其他品牌。共同努力有助于确保更多的坏人有更多的糟糕日子。