香格里拉娱乐对2024年数据泄露调查报告的反思

tl;博士

又一年过去了,这意味着另一个Verizon DBIR,但这次香格里拉娱乐是一个贡献组织!对香格里拉娱乐来说很酷,因为香格里拉娱乐的使命是让互联网成为一个更安全的地方,强调学习是帮助实现这一使命的一种方式。

对于那些不想阅读完整博客或完整DBIR的人来说,以下是香格里拉娱乐从网络安全的互联网智能方面的观点:

- 用户被钓鱼邮件欺骗的中位时间为49秒

- 伪装比网络钓鱼更可能是一种社会行为

- 勒索软件是92%行业的头号威胁

- 比去年更不具代表性

- 最初要求的赎金与公司收入的中位数仅为1.34%

- 人为因素是68%违规行为的组成部分

这些威胁有什么共同点? 域名服务器!

Verizon DBIR报告分析和定义

首先,香格里拉娱乐要感谢Verizon威胁研究咨询中心(VTRAC)在过去六个月里对数据进行了分析,为香格里拉娱乐的社区提供了一些非常有价值的见解。除此之外:

DBIR团队版本

C.大卫·海兰德、菲利普·朗卢瓦、亚历克斯·平托、苏珊·维杜普

然后,大声喊道:

- 克里斯托弗·诺瓦克

- 戴夫·肯尼迪和埃里卡·吉福德

- 凯特·库奇科、马齐耶·哈努基和约尼·弗里德曼

这些人分析 30,458 真实世界的安全事件和 10,626 确认了2022年11月1日至2023年10月31日发生的数据泄露事件(创历史新高!)。

此外,在香格里拉娱乐深入探讨之前,让香格里拉娱乐先做一下韦伯斯特的事情,并定义一些术语:

- BEC(商业电子邮件泄露): 一种针对企业和个人进行资金转移的复杂骗局。(网络犯罪投诉中心)

- 勒索软件: 一种恶意软件,将受害者的数据或设备作为人质,威胁要将其锁定,甚至更糟,除非受害者向攻击者支付赎金。(IBM安全X-Force威胁情报)

- 网络钓鱼: 一种在线骗局,通过向消费者发送看似来自知名来源的电子邮件来针对他们。(联邦贸易委员会)

- 社会工程学: 所有旨在说服目标泄露特定信息或出于非法原因采取特定行动的技术。(欧盟网络安全局)

- 预纺织: 一种策略,取决于讲述一个令人信服但虚假的故事。(金融业监管局)

- 人工智能: 计算机科学的一个分支,专注于帮助计算机自主学习、适应新的输入和执行任务——所有这些都不需要人为干预。(域工具)

好吧,那个拼字游戏板会很有趣的——让香格里拉娱乐跳进去吧!

DBIR的启示

BEC

根据联邦调查局IC3数据集,涉及Pretexting的事件(其中大多数以BEC为结果)占出于经济动机的攻击的四分之一,BEC的交易金额中位数约为5万美元。

另一件值得注意的事情是,与网络钓鱼相比,Preextening显然更可能成为一种社会行为。如果你一直在关注BEC攻击的DBIR增长,它清楚地指出这是一种解决威胁行为者货币化的可扩展方式。

勒索软件

毫不奇怪,勒索软件是92%行业的头号威胁,但令人惊讶的是,与去年的DBIR相比,它的代表性较低。

在过去三年中,勒索软件和其他勒索漏洞的组合占攻击的近三分之二,根据美国联邦调查局IC3勒索软件投诉数据,95%的案件中,与勒索软件和其它勒索漏洞组合相关的中位损失为4.6万美元。最初要求的赎金和公司收入的中位数比率为1.34%。

网络钓鱼

过去几年,网络钓鱼的总体报告率一直在增长,这并不令人担忧,尤其是随着人工智能的兴起。虽然香格里拉娱乐大规模地实施了安全意识培训,但个人的行为很少发生变化——打开电子邮件后点击恶意链接的中位时间为21秒,共享数据的时间为28秒。所有这些意味着,用户被网络钓鱼电子邮件欺骗的中位时间不到49秒。

随着CrewAI和其他应用程序的引入,香格里拉娱乐已经看到网络钓鱼中人工智能的激增,使攻击比以往任何时候都更加强大。从本质上讲,消除威胁行为者的侦察阶段,使进入/钓鱼的障碍变得非常容易。

以上这些有什么共同点?域名服务器

根据美国国家安全局的数据,92%的恶意软件和C2活动可以在DNS层进行管理。DBIR报告和BEC中描述的威胁和趋势、勒索软件和网络钓鱼都表明,对手依赖于互联网基础设施(如网络钓鱼或模仿受害者组织的BEC域名),这些基础设施通常保持不变,可以留下线索,更好地支持对这些威胁背后的防御和调查。

加强供应链意识和管理的呼吁

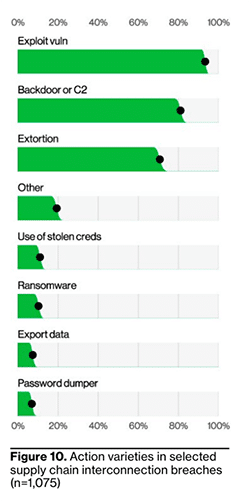

报告第13和14页毫不留情地指出,随着时间的推移,供应链中的漏洞相互关联,以及利用供应链中最薄弱的环节给组织带来的威胁。因此,今年Verizon将跟踪这一点作为他们发布的所有未来报告的新指标。Verizon代表了这一指标,该指标显示供应链互连漏洞的种类有所增加,这是“社区弹性和对组织相互依赖的认识的失败”

DBIR的第13和14页强调了对组织或相关供应链中的任何软件进行严格安全评估和审计的必要性。这些审计的步骤应该包括在同意信任供应商的数据之前,在考虑安全性的情况下对供应商进行分析。这也将包括使用组织中的监控器定期监控供应商。从DNS的角度来看,这些步骤看起来像是确定具有最敏感关系的组织,将其名称添加到欺骗域的监视器中,并检查您的DNS、web代理、SMTP和其他相关日志,以寻找从您的环境到这些域的任何流量的证据。

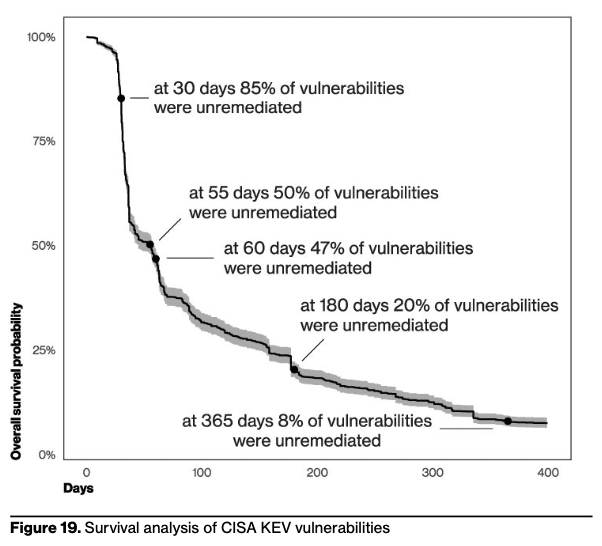

CISA已知利用漏洞(KEV)目录

今年DBIR的一个重要领域是纳入了CISA KEV、脆弱性管理数据的生存分析以及KEV的交叉相关性;该报告强调,在补丁可用时,只花了55天时间修复了50%的漏洞。虽然人们普遍认为,对关键漏洞进行补丁管理的15天时钟是令人满意的,但报告指出,这并没有跟上威胁行为者扫描和利用漏洞的速度。

人为因素

DBIR擅长的另一个领域是超越技术,突出围绕违规行为的一致但复杂的人为因素。从蓝队的角度来看,去年的崛起和今年的流行(与BEC有关)使这一点更加明显。电子邮件威胁检测产品可以轻松监控已知在正在进行的活动中使用的内容,但Preexting通过重用与目标之间已经存在的业务通信,轻而易举地击败了这一点。认知语言学领域告诉香格里拉娱乐,重复使用熟悉的通信和设置意味着最终用户将在与原始交互类似的认知框架中遇到消息,不幸的是,这意味着他们的风险感知和安全意识急剧下降。用随机电子邮件说服目标点击恶意链接可能更难,但如果它来自分销商销售工程师,标记在关于你对狗的共同热爱的电子邮件线程上,那么这种可能性可能会上升。

“对于今年的数据集,人为因素是68%的违规行为的组成部分,与2023年DBIR中描述的前一时期大致相同”,调查结果摘要告诉香格里拉娱乐——仅提供了保护企业所涉及的一个问题的巨大范围。图8中的分析提供了人为因素计数的背景,最近在2021年达到峰值,下降到2023年,然后再次缓慢增加。

更广泛的贡献者基础使DBIR能够添加一个新的类别——错误,并发现它导致了28%的违规行为。内部威胁行为者从一年前的20%上升到35%,部分原因是——73%的内部行为者违规行为来自杂项错误模式,这一上升趋势可能与其说是威胁增加,不如说是可见性增加。DBIR还指出,与有组织犯罪或国家支持的威胁行为者相比,“最终用户”威胁行为者类别增加了一倍多,达到26%,这再次与导致违规的错误和杂项错误有关。

作为攻击重点的VERIS资产类别“Person”也比上一年大幅增长。

这一切都表明,与往常一样,人为因素也是违规行为及其预防的关键。工作流程中的人员所看到的、他们如何处理、他们如何决定,无论是员工、合作伙伴、客户还是其他群体,都是任何组织安全成功或失败的重要组成部分,尽管他们只能控制这么多。对于SOC团队来说,这突显了先发制人的域名监控和品牌保护以及被动历史DNS等行动的重要性,这些行动既能减轻主动威胁,又能看到基础设施上线并预示恶意行为者下一步将如何攻击。

今年的DBIR中有更多精彩的信息,香格里拉娱乐很高兴被认为是今年报告的贡献组织!