背景

2020年12月13日, 倍数 媒体 报告 首次发现美国几个政府机构的网络入侵。随后的报道表明,这些入侵,以及之前发现的信息安全巨头火眼公司的漏洞,都与 妥协 IT管理和远程监控软件提供商 太阳风.

火眼 以及 微软 随后,媒体对SolarWinds的复杂供应链攻击进行了深入的技术报道 Orion IT监控软件。攻击的重点是合法Orion安装程序包中包含的恶意动态链接库(DLL),FireEye和Microsoft分别称之为SUNBURST或Solorigate。强烈建议网络防御者、威胁研究人员和其他利益相关方查看FireEye和微软的相关报告,以详细了解这些活动。

然而,作为通过SolarWinds入侵的整体入侵的一部分,出现了几个有趣的基于网络的观察结果。这包括与SUNBURST的指挥和控制(C2)活动相关的行为以及用于促进该活动的网络基础设施的特征。

观察到的指挥和控制行为

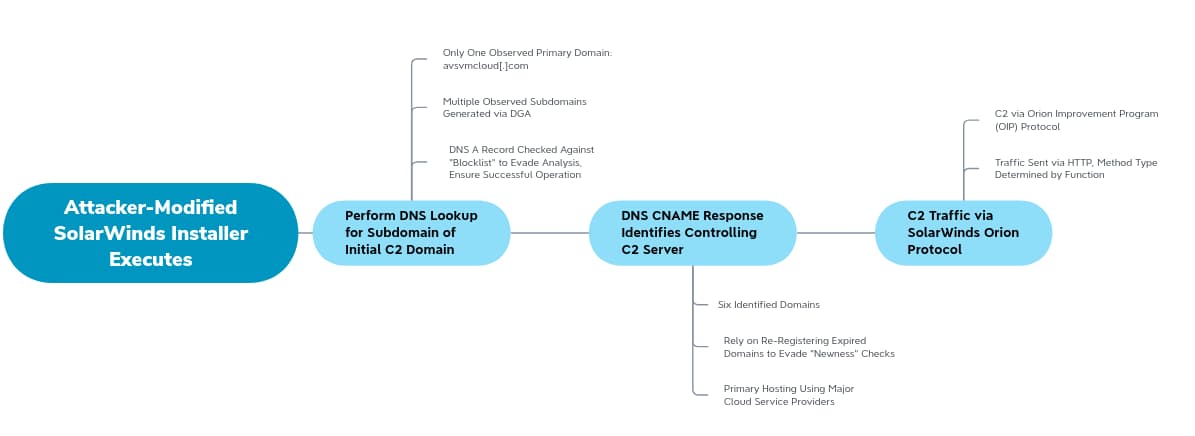

SUNBURST使用复杂的多级机制来识别控制C2服务器,并执行后续通信。下图对此进行了总结。

C2行为首先取决于解析第一级C2域的子域:

Avsvmcloud[.]com

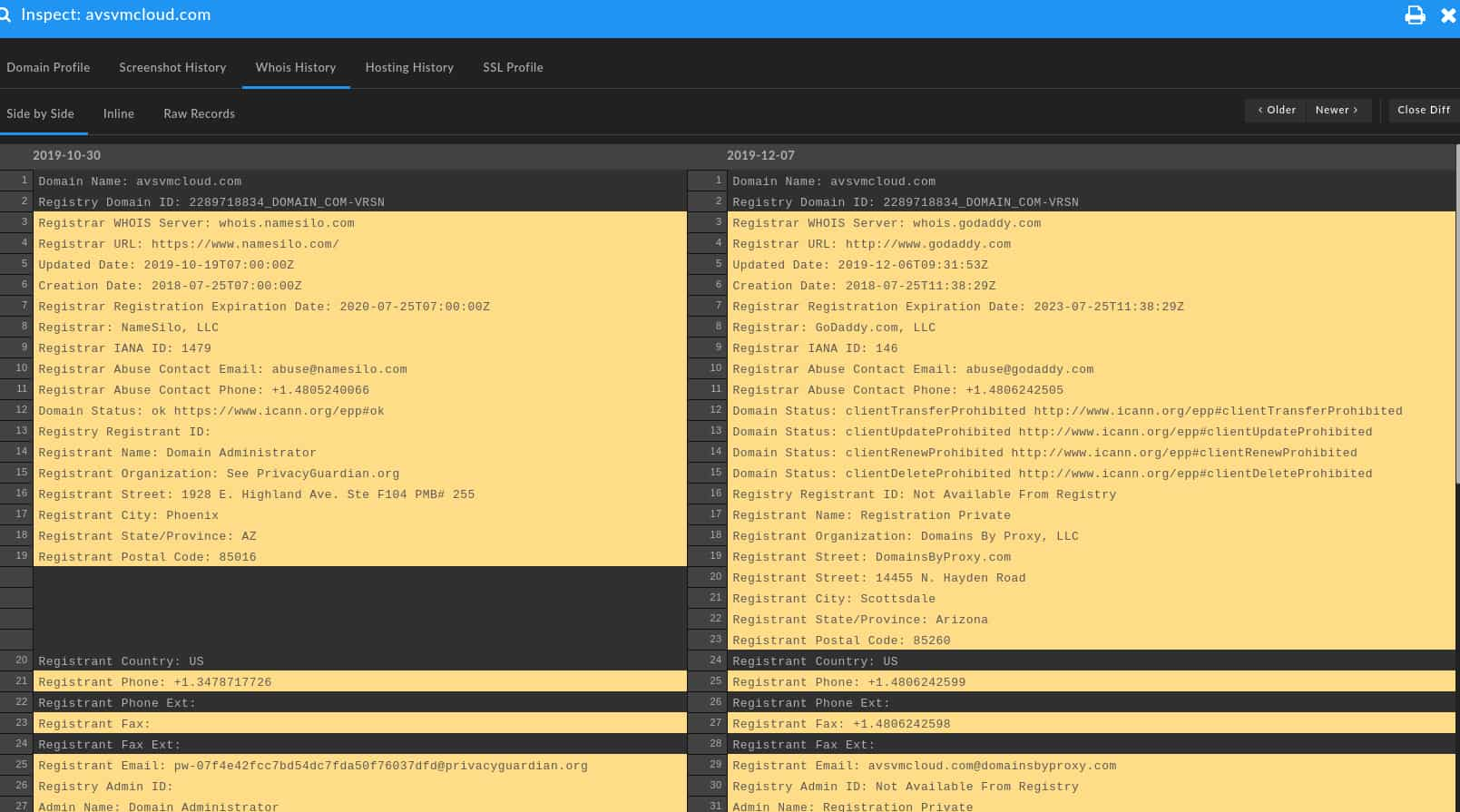

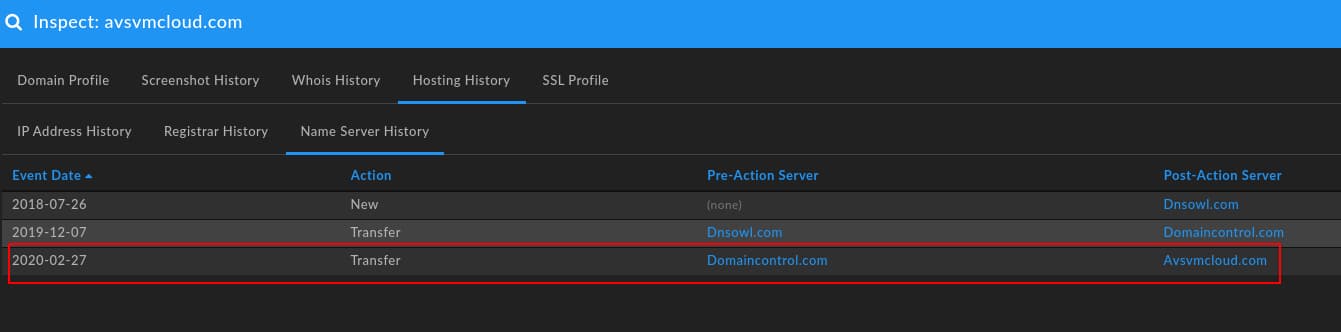

主域名很有趣,因为它早在2020年春季之前就出现了,据信SUNBURST于2018年7月开始(2020年春季)。通过香格里拉娱乐 Iris对Whois历史的近距离观察显示,2019年底该域名发生了明显变化:

最初,该域名是通过Namecheap和PrivacyGuardian匿名注册的,但在2019年12月转移到了完全不同的服务(GoDaddy和Domains by Proxy)。注册信息的这种变化反映在托管和相关特征上:

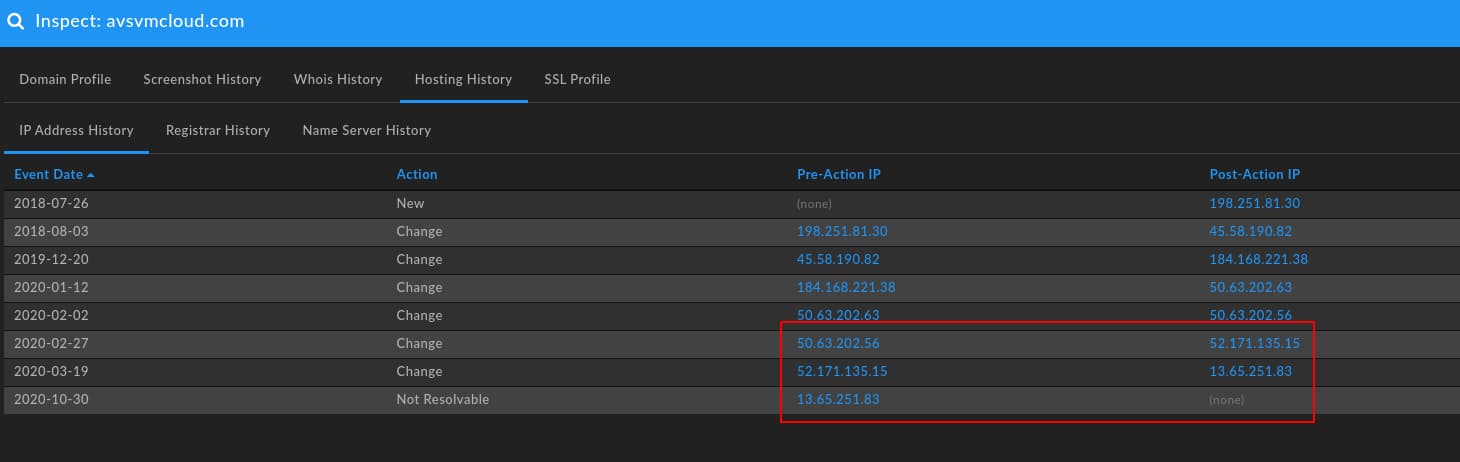

上面的两张图片捕捉到了托管和权威名称服务器的更改:

- 该域名于2019年12月20日转移到GoDaddy停车基础设施,与注册变更大致相同。

- 该域名将保留在GoDaddy停车场基础设施上,直到2020年2月27日,届时将转移到微软云托管(52.171.135[.]15,然后是13.65.251[.]83)

- 在托管转移到微软的同时,该域名将权威名称服务器更改为Avsvmcloud[.]com的自托管。

- 2020年10月30日,主域不再解析为IP地址。

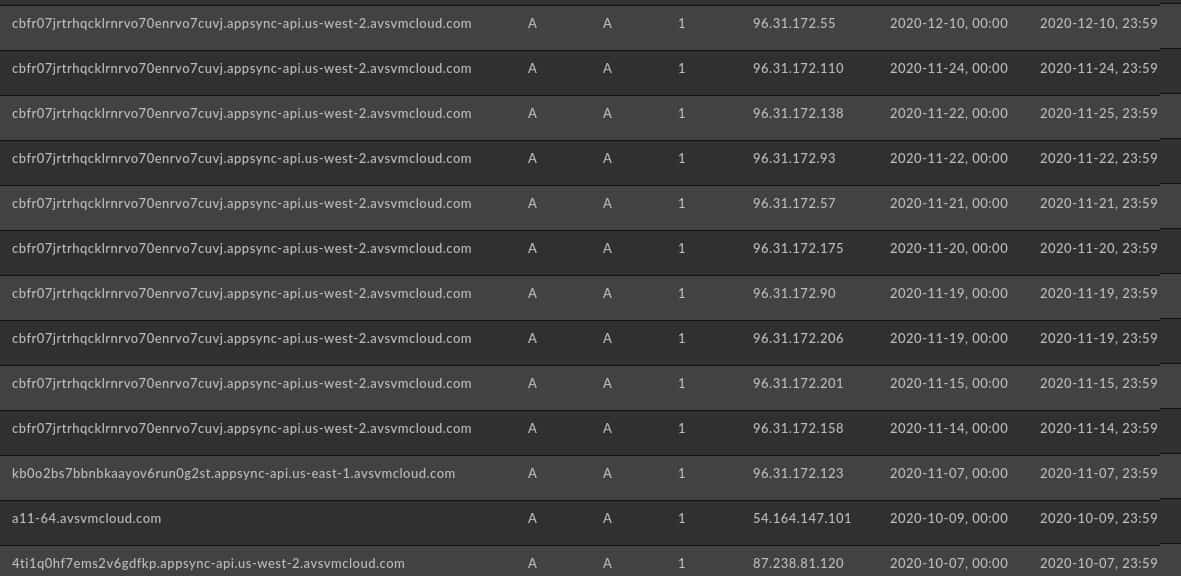

虽然主域在2020年10月30日停止解析,但子域在2020年12月初仍处于活动状态,如香格里拉娱乐被动DNS(pDNS)数据所示:

综上所述,香格里拉娱乐对这场运动有一些初步观察:

- 主要的C2基础设施于2019年12月获得并最初使用一个现有但可能已过期的域进行配置,该域表面上类似于云托管服务的域。

- 2020年2月27日,托管、名称服务器和其他运营所需项目成立。

- 如果Avsvmcloud[.]com是唯一的主要C2域,那么SUNBURST活动不早于2020年2月27日就开始了,并在2020年10月30日发生了重大变化。

然而,行动并没有就此结束。如果Avsvmcloud[.]com的子域解析为不在内部存储的IP地址范围块列表中的值,C2行为会查找返回的 规范名称 (CNAME)记录。此值用于后续的C2活动,通过HTTP发送,但使用 猎户座改进计划 格式以“融入”网络通信。与第二阶段C2相关的观察域包括以下项目:

| 域名 | 创建日期 | IP地址 | 网络服务提供商 | 登记员 |

|---|---|---|---|---|

| databasegalore[.]com | 2019-12-14 | 5.252.177.21 | MivoCloud SRL | 公司名称 |

| 德福安保[.]com | 2019-02-11 | 13.59.205.66 | 亚马逊技术股份有限公司。 | NAMESILO有限责任公司 |

| freescanonline[.]com | 2014-08-14 | 54.193.127.66 | 亚马逊股份有限公司。 | 公司名称 |

| highdatabase[.]com | 2019-03-07 | 139.99.115.204 | OVH新加坡私人有限公司 | NAMESILO有限责任公司 |

| incomeupdate[.]com | 2016-10-02 | 5.252.177.25 | MivoCloud SRL | NameCheap,股份有限公司。 |

| 泛硬件[.]com | 2019-05-30 | 204.188.205.176 | SharkTech | NAMESILO有限责任公司 |

| thedocloud[.]com | 2013-07-07 | 54.215.192.52 | 亚马逊股份有限公司。 | NAMESILO有限责任公司 |

| virtualwebdata[.]com | 2014-03-22 | 18.217.225.111 | 亚马逊技术股份有限公司。 | NAMESILO有限责任公司 |

| 网站主题[.]com | 2006-07-28 | 18.253.52.187 | 亚马逊技术股份有限公司。 | NAMESILO有限责任公司 |

| zupertech[.]com | 2016-08-16 | 51.89.125.18 | OVH-SAS | NAMESILO有限责任公司 |

了解网络基础设施

基于11个领域的数据集——一个初始的指挥控制项目,用于解决对手使用的第二个指挥控制领域——香格里拉娱乐可以得出几个关于负责任的对手及其基础设施趋势的教训。

首先,对手在托管方面绝大多数依赖于亚马逊和微软等基于云的提供商,第二阶段C2域也使用较小或信誉较差的提供商。虽然在第二阶段域的模式中没有得到很好的反映,但Avsvmcloud[.]com上子域分辨率的pDNS信息显示,在香格里拉娱乐 Iris输出中捕获的返回响应中,主要云提供商的使用率很高 在这里这种托管趋势使得基础设施的转换变得困难,但也给维权者带来了问题,因为这些基础设施可能会被其他非恶意实体共享,或者很快被重新分配给其他方,从而混淆了取证分析。

第二,将主题命名为 领域特征的一个组成部分 显示出技术或IT服务名称的趋势。尽管有点难以跟踪和过滤,但在新的、以前未被观察到的网络流量中识别命名主题可以作为标记可疑基础设施以进行后续调查的一种方式。寻找新解析的“技术邻近”域可能会成为可能的恶意活动的导火索。

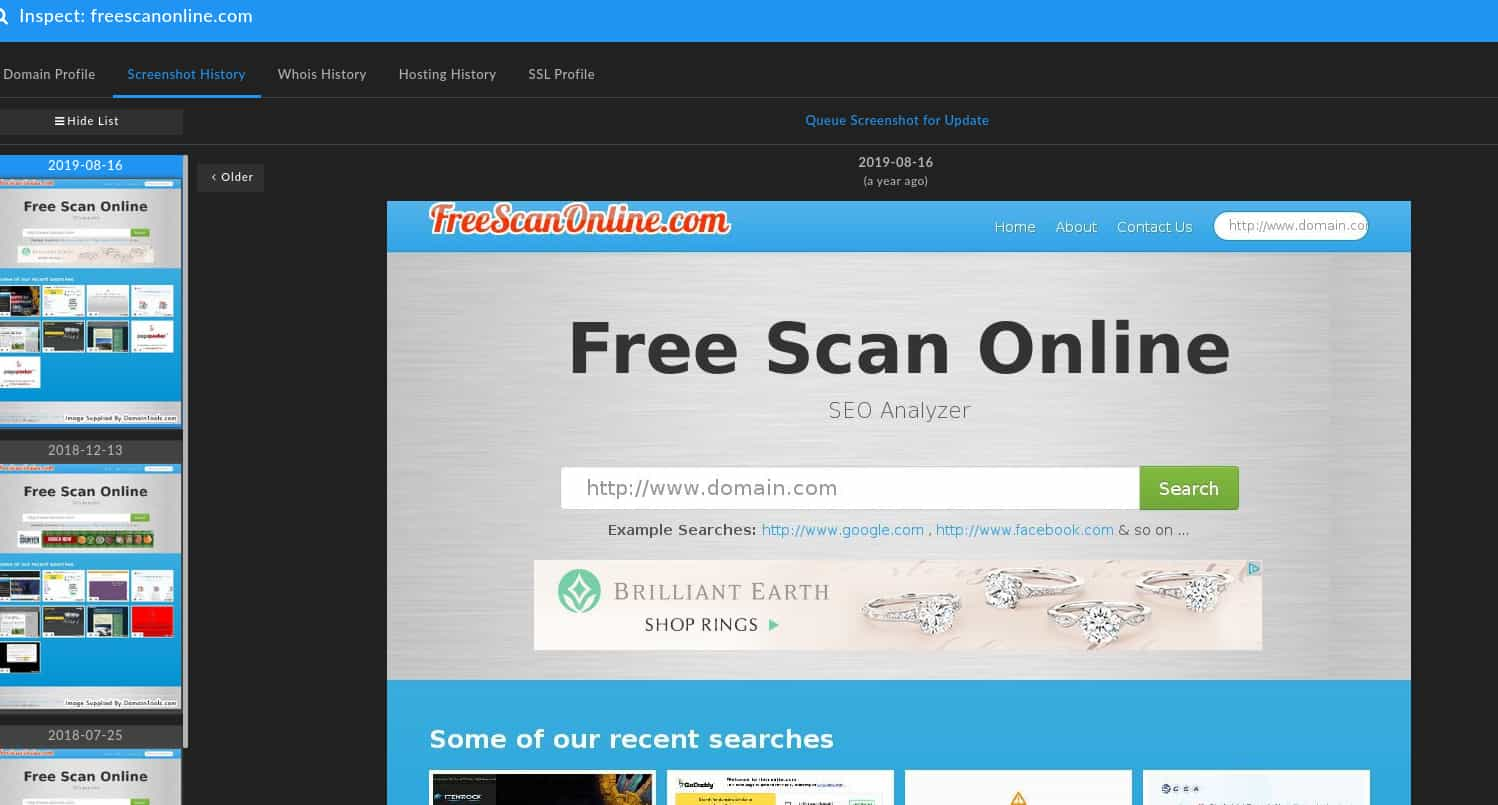

第三,所讨论的域名似乎代表了可能创建的对手(如Databasegalore[.]com,其创建时间与Avsvmcloud[.].com大致相同)、现有域名的机会性重新注册以及合法基础设施的可能妥协的组合。在第二种情况下,Deftsecurity[.]com在2019年2月更改了注册商和隐私提供商,尽管之前已经存在了几年,表明对手可能会重新注册。更令人担忧的是Freescanonline[.]com等案例,截至2019年8月,该网站似乎一直是搜索引擎优化(SEO)分析的合法网站:

值得注意的是,该域名在2020年2月中旬之前一直解析为108.179.242[.]236,当时它与此活动中观察到的其他网络项目一起转移到亚马逊托管。因此,这个项目有点含糊不清,要么代表对手接管(考虑到最近它似乎被用于合法目的),要么代表到期后的机会主义重新注册。

总体而言,攻击者利用具有一定“历史”的域来逃避由于“新颖性”而标记网络基础设施的过滤器或算法。通过在2019年12月至2020年3月期间控制或修改主机以用于SUNBURST活动之前有几个月的创建时间(基于对香格里拉娱乐数据的分析),攻击者可以在网络基础设施中建立一种虚假的信任感,从而可能逃避一些安全解决方案和分析。

防守者的教训

总体而言,SUNBURST活动代表了一个高度复杂、精通操作、技术耐心的活动。详见 火眼 以及 微软,这延伸到受害者网络中的后续横向移动操作,这些操作主要依赖于在受害者环境中捕获凭据并模仿用户活动来逃避检测。因此,香格里拉娱乐作为网络防御者,面临着一场异常难以发现、击败和恢复的攻击——或者香格里拉娱乐真的是这样吗?

正如本文所述,作为SUNBURST行动的一部分,有许多网络可观察性对于攻击者成功进行指挥控制至关重要。虽然网络安全监控(NSM)和DNS分析肯定有其自身的困难,但可以识别新的、不寻常的或完全可疑的网络通信模式。

当跟踪外部通信与内部系统感知相结合,以快速处理主机与外部实体的通信时,监控甚至更强大。就SolarWinds Orion软件而言,识别从该服务或其托管设备到新的、不寻常的域的流量——即使使用类似于Orion遥测的通信模式——也可以快速识别异常的连接,值得进一步审查。

虽然仍有许多工作要做,以正确处理有问题的事件,并发现像恶意、签名的更新包这样复杂和难以捉摸的东西,但至少可以很容易地初步检测到“错误”的东西。下一步将需要进一步分析、审查系统行为和配置,以及随后的调查——但至少防御者现在要警惕并意识到被监控环境中出现了问题。

结论

SUNBURST活动代表了一个独特的令人痛苦的入侵事件,对多个行业和网络运营商都有影响。SolarWinds在大型网络中无处不在,再加上潜在的长期 停留时间 这意味着该活动的受害者不仅需要恢复他们的SolarWinds实例,还可能需要执行广泛的密码重置、设备恢复和类似的恢复活动,以完全驱逐入侵者。

虽然这对目前的情况来说是令人担忧和不幸的,但未来的供应链攻击——因为这不会是影响网络防御者和运营商的最后一次此类事件——可能会被积极的NSM和通信可见性所应对和检测到。只要即使是最复杂的后门或植入物也需要与控制实体进行通信或发出指令,防御者就有机会检测和破坏操作。通过持续监控网络流量和了解主机正在通信的内容,防御者可以利用攻击者的弱点和依赖关系来克服这些艰巨的挑战。

阅读香格里拉娱乐关于SolarWinds供应链事件的下一个系列博客。